Secure SHell

Arnout van Kempen over rommelen in een digitale wereld.

Alweer heel lang geleden las ik een boek van iemand die een kat en muis spelletje speelde met een hacker. Het was de tijd van UNIX-systemen, en het begin van de 8-bit revolutie.

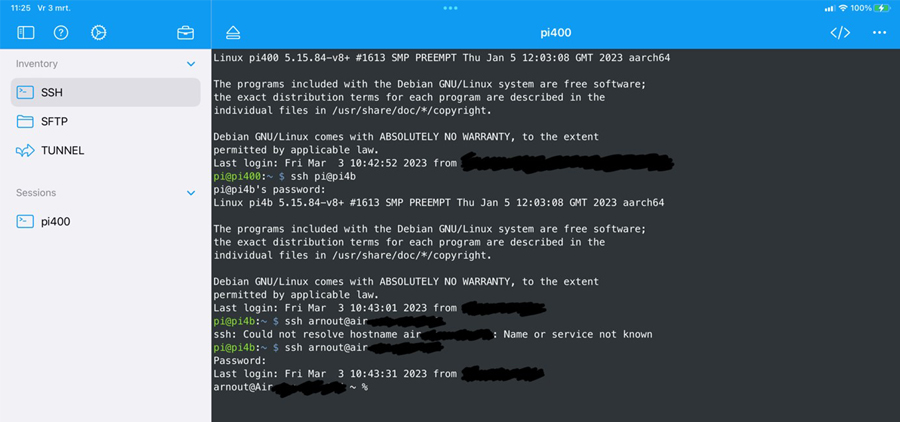

Wat ik me nog herinner van het verhaal was iets waar ik toen in ieder geval niet echt een beeld bij had, namelijk dat de hacker in kwestie binnenkwam op de computer van het werk van de schrijver, dan van daaruit vervolgstappen maakte naar andere computers en zo een hele ketting van computers voor zich aan het werk had. De schrijver ontdekte de inbraak, als ik het me goed herinner, omdat TELNET, en SSH nu ook, bij de inlog aangeeft wanneer je vorige inlog was. Dat doen veel systemen overigens. Als je daar een inlog-moment ziet dat jij niet geweest kan zijn, is er reden voor alarm. Immers, dan is er al iemand binnen.

Ik ben de laatste tijd wat aan het rommelen met SSH, de veilige opvolger van TELNET dat in dat boek nog gebruikt werd, en het leek me wel aardig om eens te proberen of dat doorschakelen inderdaad zo makkelijk (en onzichtbaar voor de argeloze gebruiker) gaat.

Het antwoord is: Ja, zo simpel gaat het 😊.

Wat je op de foto ziet is een SSH-client op mijn iPad, die via SSH inlogt op mijn Pi 400, die dan weer inlogt op mijn Pi 4B, die inlogt op mijn Mac.

De beide Pi's werken met Pi OS, een aangepaste versie van Debian, en dat is Linux. De Mac werkt met MacOS, met de Darwin-kernel. Zowel Linux als Darwin zijn in feite UNIX.

Omdat UNIX meerdere processen en meerdere gebruikers tegelijk kan bedienen, zie je van het aanmelden via SSH niets. Je kan zelf in een shell bezig zijn, of in een GUI, maar de SSH-connectie staat daar volledig los van.

Gerelateerd

Events en de stroom van controle

Arnout van Kempen schrijft in deze rubriek over pret maken met computers. Hij gaat aan de slag met Pascal.

Een echt project: SystemInformation

Arnout van Kempen schrijft in deze rubriek over pret maken met computers. Hij gaat aan de slag met Pascal.

Turbo Vision, GUI vóór Windows

Arnout van Kempen schrijft in deze rubriek over pret maken met computers. Hij gaat aan de slag met Pascal.

Een serieus project

Arnout van Kempen schrijft in deze rubriek over pret maken met computers. Hij gaat aan de slag met Pascal.

Afronding TASM: hoe procedures echt werken

Arnout van Kempen schrijft in deze rubriek over pret maken met computers. Hij gaat aan de slag met Pascal.